Appliance:

Linux Debian System als virtuelle Maschine

Linux Debian System als Standalone Server mit internen Platten

voller Zugriff auf das System inkl. root User (Hinweis siehe unten)

Features:

E-Mail Archivierung

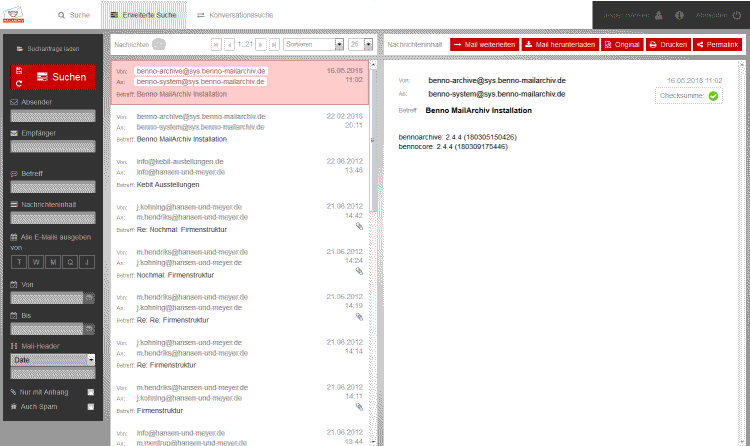

Volltextsuche in E-Mails und deren Attachements

Konversationssuche in E-Mails (E-Mail Verlauf)

E-Mail Server entlasten, Backup verkürzen, Recovery optimieren

Zugriff über Web-Browser

Sehr gute Skalierbarkeit

Automatische E-Mail-Archivierung

Open Source Software mit deutschem Support

Keine Linux Kenntnisse notwendig, da fertige Appliance

Datenblatt:

Benno MailArchiv Systembeschreibung (externer Link)

Benno MailArchiv Rechtliches zur E-Mail-Archivierung (externer Link)

Wir installieren das Benno MailArchiv auf einem aktuellen Debian System mit allen benötigten Komponenten. Das System kann eine

virtuelle Maschine sein, die Sie in Ihre vorhandene VMware, Hyper-V oder KVM Umgebung integrieren. Also einfach die VM einbinden und

starten. Wir konfigurieren die virtuelle Appliance vor mit IP-Adressen, DNS und Plattenplatz. Zusätzlich bekommen Sie noch zusätzliche

Überwachungsskripte für das System von uns, um immer über den Zustand informiert zu sein. Auch den Zugriff auf Mail-Postfächer

konfigurieren wir nach Ihren Vorgaben vor. Eine remote Konfiguration über Teamviewer ist zusätzlich möglich.

Sie benötigen einen physikalischen Server für diese Lösung? Kein Problem, auch diesen liefern wir vorkonfiguriert nach Ihren Vorgaben,

individuell mit entsprechendem Plattenplatz in der gewünschten Qualität und Performance. Ideal auch als Lösung in einem zweiten Brandabschnitt

oder in einem externen Rechenzentrum. Damit haben Sie neben der Archivierung auch noch eine zusätzlich Sicherheit beim K-Fall, denn E-Mails

sind immer wichtiger im Geschäftsablauf.

Oder Sie möchten einen Server in ein bestehendes SAN über Fibre Channel oder iSCSI integrieren? Kein Problem, wir statten den Server

gleich mit den entsprechenden HBAs aus und helfen bei der Integration in Ihre vorhandene Umgebung.

Zur gesetzeskonformen Archivierung gehört deutlich mehr als nur die Software, in diesem Falle Benno Mailarchiv. Der gesamte Ablauf des Transports der

E-Mails muss betrachtet werden. Dies Verfahren muss in der Verfahrensdokumentation beschrieben werden und der Realität entsprechen. Änderungen müssen dabei

unverzüglich ebenfalls in der Verfahrensdokumentation berücksichtigt werden, also zum Beispiel der Wechsel des E-Mail Servers.

Was muss in dieser rechtskonformen Verfahrensdokumentation beschrieben werden?

1. Vollständigkeit aller relevanten E-Mails

2. Die E-Mails müssen im Originalzustand archiviert werden

3. Zeitnahe Archivierung der E-Mails

4. Die archivierten E-Mails müssen sich leicht und schnell finden lassen

5. Das gesamte Verfahren (inkl. möglicher MTAs und Virenscanner) muss nachvollziehbar sein

6. Unveränderbarkeit der archivierten Daten

Diese Verfahrensdokumentation können wir für Sie vorbereiten und entwickeln, die Pflege und Richtigkeit unterliegt aber immer dem Kunden.

Wenn Sie dort Hilfe benötigen, Fragen Sie uns!

Hinweis: Der Preis für die Mailboxen gilt immer pro Jahr. Der Preis der Hardware bzw. Dienstleistung pro Stück.

Hinweis: Der Preis für die Mailboxen gilt immer pro Jahr. Der Preis der Hardware bzw. Dienstleistung pro Stück.

Hinweis: Der Preis für die Mailboxen gilt immer pro Jahr. Benno MailArchiv wird in Form einer Software-Maintenance Subskription bereitgestellt und fakturiert. Der Kunde erhält ein zeitlich unbegrenztes Nutzungsrecht an Benno MailArchiv, d.h., dass die Software unabhängig von einer gültigen Software-Maintenance Subskription zeitlich unbegrenzt eingesetzt und genutzt werden darf. (Alles, was der Kunde während der Maintenancelaufzeit erhalten hat, darf auch dann weiterverwendet werden, wenn die Maintenance abbestellt wurde oder abgelaufen ist).

| Bezeichnung | Beschreibung | Preis zzgl. MwSt. |

| Konfiguration Benno Mailarchiv | Zusätzliche Konfigurationen und Anpassungen (Remote) | nach individuellem Angebot |

| Übernahme Alt-Daten | Konfiguration der Alt-Daten Übernahme durch Skripte (Remote / Vor Ort) | nach individuellem Angebot |

| Dienstleistung vor Ort | Individuelle Konfiguration und Anpassung vor Ort | nach individuellem Angebot |

| Verfahrensdokumentation | Erstellung der Verfahrensdokumentation und Beratung | nach individuellem Angebot |

| Schulung / Einweisung | Schulung zu Linux (Debian) und Benno Mailarchiv (Remote / vor Ort) | nach individuellem Angebot |

Bezeichnung:

Dell PowerEdge R360

Ausstattung:

Intel Quad Core 6315P 2,8 GHz, 12 MB, 4 Core

32 GB DDR4 (2 x 16 GB ECC) RAM

Netzwerk 2 x Gigabit-Ethernet onboard

Speicherplatz / RAID:

SAS/SATA-RAID-Controller Perc H755+

4 x 4 TB SATA (für Betriebssystem und Archiv-Daten)

Gehäuse:

19" Rackmount mit 1 HE

single Netzteil 350W (optional redundant)

Betriebssystem:

Debian Linux als Betriebssystem in der aktuellen Version

Service / Garantie:

3 Jahre Vor Ort Service NBD von Dell für die Hardware

Datenblatt:

Bezeichnung:

Dell PowerEdge R360

Ausstattung:

Intel Quad Core 6315P 2,8 GHz, 12 MB, 4 Core

64 GB DDR4 (2 x 32 GB ECC) RAM

Netzwerk 2 x Gigabit-Ethernet onboard

2 x 10 Gbit/s RJ45

Speicherplatz / RAID:

SAS/SATA-RAID-Controller Perc H330

2 x 480 GB SSD für das Betriebsystem und Anwendung

6 x 1,92 TB SSD für Archiv-Daten

Gehäuse:

19" Rackmount mit 1 HE

Dual Netzteil 350W (redundant)

Betriebssystem:

Debian Linux als Betriebssystem in der aktuellen Version

Service / Garantie:

3 Jahre Vor Ort Service NBD von Dell für die Hardware

Datenblatt:

Die Konfiguration des Servers sollte individuell angepasst werden, je nach Plattenplatz und je nach Kapazität der Daten. Natürlich können auch 10 Gbit/s Ports integriert, oder ein Tower Server genutzt werden. Die Hardware ist in weiten Teilen individuell konfigurierbar. Statt der Festplatten kann ein Fibre Channel HBA genutzt werden, sogar der Boot aus dem SAN ist möglich. iSCSI statt Fibre Channel, auch kein Problem, fragen Sie uns.

Da gibt es zwei gute Gründe: Erstens wird dies für Buchhaltungsdaten (und viele Rechnungen kommen ja nur noch per E-Mail) vorgeschrieben. Seit dem 01.01.2017

ist die GoBD (Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff) in Kraft und die

sagt vereinfacht, dass alle steuerrelevanten elektronischen Unterlagen rechtssicher bzw. rechtskonform archiviert werden müssen.

Und das bedeutet eben nicht, ausdrucken und abheften, da elektronische Unterlagen

auch elektronisch geprüft werden müssen. Und da ist es klar, dass die Rechnung per PDF eben nicht vorher noch mal editiert werden darf. Aber wie kann man das unterbinden? Ein einfaches

Beispiel wie es NICHT geht: Sie holen die E-Mails per POP3 aus den Postfächern der User ab. Was ist hier der Fehler? Ein User hätte ja Zeit ein PDF zu editieren und dann wieder mit der Mail

zu speichern. Damit ist nicht nachvollziehbar (auch wenn es nie jemand gemacht haben sollte), ob die Rechnung noch im Original vorliegt.

Wie lässt sich dies aber lösen? Wenn Sie die Mail fest definiert aus dem Ablauf heraus exportieren und auch den Ablauf dokumentieren, dann geht man von einer Ordnungsmäßigkeit aus. Also wenn Sie

die Mails direkt hinter dem Virenscanner abfangen und archivieren, dann hat der User noch keine Möglichkeit auf die Mail zuzugreifen. Aber der Ablauf, auch davor, muss dokumentiert werden.

Also zum Beispiel welcher Virenscanner wird eingesetzt und mit welcher Konfiguration. Welcher MTA (Mail Transfer Agent) wird genutzt und mit welche Konfiguration? Wenn jetzt ein Skript

auf dem MTA läuft, das Anhänge manipulieren kann (zum Beispiel um Schadsoftware aus Dokumenten zu entfernen), muss auch dieses genau dokumentiert werden. Eine Eigenentwicklung könnte

da als problematisch eingestuft werden.

Aber kann dies jetzt Benno Mailarchiv alleine abfangen und garantieren? Alleine eben nicht, der ganze Ablauf muss drumherum "ordnungsgemäß" sein. Wie kann man es einfach erreichen? Wenn Sie

einen Microsoft Exchange Server einsetzen, dann kann man dort ein Journalpostfach einrichten. Alle E-Mail können dann in dieses Postfach dupliziert werden, sowohl ausgehende, wie auch eingehende

E-Mail. Und dieses Postfach hat dann einen User und ein Passwort, was nur der Benno MailServer "kennt". Die Mail wird abgeholt und gelöscht und gleich archiviert. Auch das muss natürlich

dokumentiert werden. Aus diesem Beispiel sehen wir schon, das eine Software an sich überhaupt nicht zertifiziert sein kann, weil immer der Ablauf dazu gehört. Weitere Informationen bekommen Sie

von Ihrem Steuerberater oder Anwalt. Dort bekommen Sie auch Auskunft über mögliche Strafen bei Nichtbeachtung.

Es gibt aber auch noch eine weitere Anwendung für ein Mail-Archiv: Das ist die übersichtliche und schnelle Suche in allen Mails. Wer kennt das nicht, da war doch mal eine Mail mit einem

Anhang von einem Absender (den Namen leider vergessen) so ca. vor 3 Monaten und da stehen genau die Infos drinnen, die man jetzt braucht. Wenn Sie jetzt Schlagwörter aus der Mail oder dem

PDF kennen, dann können Sie danach suchen und das in allen Ihren Mails und in den Anhängen.

Was auch noch eine Besonderheit bei Benno Mailarchiv ist, ist die Konversationssuche. Sie suchen nicht nur eine bestimmte Mail, sondern einen Mailverlauf mit einem Sender oder Empfänger.

Sie möchten Nachvollziehen, welche Mails sind hin und her gegangen. Wie können Sie das im Outlook darstellen? Sie müssen einmal unter gesendete Objekte und einmal im Posteingang schauen und

das Datum vergleichen. Recht umständlich. Bei Benno Mailarchiv tragen Sie Absender und Empfänger ein und nutzen die Konversationssuche. Jetzt wird auch der Absender als Empfänger gesucht und

umgekehrt. Sie erhalten als Ergebnis also einen Mailverlauf zwischen zwei Postfächern.

Ein weiterer Vorteil ist auch noch die zentrale Bereitstellung aller Mails. Sie können im Mailserver (zum Beispiel Exchange)

also alle Mails löschen, die älter als x Tage sind. Das hält den

Exchange klein und schnell, die Datensicherung geht deutlich schneller und eine mögliche K-Fall Recovery des Exchange

wird in der Zeit deutlich reduziert als mit Terabyte an alten Mails. Der eigentlich E-Mail Server bleibt

also zentrale Anlaufstelle für aktuelle Mails, aber nicht für Archive.

Muss ich mich in der Archivierung von E-Mails auch an die DSGVO halten? Prinzipiell natürlich schon, aber mit Ausnahmen. Das GoBD steht rechtlich höher als das DSGVO. Was bedeutet das?

Sollte jemand das Löschen seiner Daten verlangen, dann geht das nur, solange die Daten nicht für GoBD benötigt werden. Übersetzt bedeutet dies: Sie dürfen die Rechnung (und alles was dazu gehört) nicht

löschen, wenn Sie die Aufforderung bekommen. GoBD gewinnt in diesem Fall gegen DSGVO.

Aber wenn Sie einem Kunden nur eine Information per Mail zugeschickt haben, dies nicht abgerechnet wurde, dann müssen Sie die Daten doch löschen, weil sie nicht für GoBD relevant sind. Es war ja

nur eine kostenfreie Information. Aber wie kann man dies in Benno Mailarchiv realisieren? Ein gezieltes Löschen einer einzelnen Mail ist nicht vorgesehen, aber Sie können eine Adresse

ausblenden. Diese Adresse wird dann in der Suche nicht mehr angezeigt, die Mitarbeiter können nicht mehr an die Daten und Informationen herankommen.

Bitte lassen Sie sich in diesen Fragen von Ihrer Rechtsanwältin bzw. Ihrem Rechtsanwalt beraten. Unsere Angaben sind nur zu allgemeinen Information gedacht.

Noch eine weitere Information zum Stichpunkt Löschen: Wie beschrieben ist das Löschen einer einzelnen Mail nicht möglich. Aber es können "abgelaufene Mails" gelöscht werden. Wie

wird das im System realisiert? Die E-Mails werden je nach Archivierungsdatum in unterschiedliche Container (= Verzeichnisse) geschrieben. Und ein ganzer Container kann gelöscht werden.

Ist also die gesetzliche Aufbewahrungsfrist von 10 bzw. 11 Jahren überschritten, so kann der gesamte Container gelöscht werden, alle Mails aus diesem Jahr sind dann nicht

mehr zugreifbar.

Der root User hat in einem Linux bzw. Unix System die absolute Datenhoheit (in einem Windows Server ist dies der Administrator,

einzige Ausnahme sind Großrechner-Betriebssysteme wie IBM OS390, in denen es keinen Superuser gibt). Alle Daten können mit dem root User verändert werden, Logfiles können manipuliert oder

gelöscht werden. Der Zugriff kann wiederum durch Änderung der Zugriffs-Logdateien verschleiert werden. Was kann man tun? Die erste Variante ist es, dass Sie als Kunde

keinen Zugriff auf den root User bekommen. Sie kennen das Passwort nicht und können sich deswegen nicht mit diesem User anmelden. So weit so gut, aber Sie haben ja die

Kontrolle über die Hardware bzw. die virtuelle Maschine. Also die Platte in ein anderes Linux System mount, das Passwort des root-Users ändern, die Änderungen durchführen

und verschleiern, das alte Passwort wieder zurücksetzen und alle ist "gut". Geht also auch ohne root User ...

Aber was ist jetzt das Richtige? Als erstes vom Rechtsanwalt des Vertrauens beraten lassen, das ist kein EDV sondern ein rechtliches Problem. Stichwort ist da wieder

die Verfahrensdokumentation. Eine Lösung könnte das Vier-Augen-Prinzip sein. So wird zum Beispiel das Passwort für den root User in einem Tresor aufbewahrt, für den

nur der Leiter der Buchhaltung den Zugriff hat. Eine remote Anmeldung mit dem root-User ist nicht möglich (so muss es konfiguriert sein), also wird auch noch ein Mitarbeiter der IT

benötigt, der einen nicht-privilegierten User nutzt, um später root zu werden. Damit werden unrechtmäßige Manipulationen deutlich erschwert.

Ein Mitarbeiter alleine kann es nicht durchführen.

Weitere Informationen erhalten Sie hier. Oder setzten Sie sich mit unserem Vertrieb in Verbindung, entweder per E-Mail oder unter Telefon 04185 / 707 85 0.

| Telefon: | 04185 / 707 85 0 |

vCard der Stor IT Back GmbH & Co. KG: |

|

| Fax: | 04185 / 707 59 43 | ||

| E-Mail: | info@storitback.de |